IT-Sicherheitslösungen im Mittelstand

.

Ganzheitliche IT-Sicherheitslösungen für Unternehmen

Sicherheit steht gerade im geschäftlichen Umfeld an oberster Stelle, denn wertvolle Konstruktionspläne, Kundendaten, Business-Pläne, E-Mails und alle weiteren sensiblen Informationen in Unternehmen sind für Cyberkriminelle und Spione ein begehrtes Diebesgut. Der Schutz der IT-Infrastruktur stellt Unternehmen allerdings vor immer größere Herausforderungen, denn die Netzwerke werden zunehmend heterogener und komplexer. Die Angriffe auf Unternehmen haben in den vergangenen Jahren deutlich an Intensität zugenommen. Ermittlungsbehörden gehen davon aus, dass fast die Hälfte aller Firmen bereits Cyber-Attacken verzeichneten – Tendenz steigend. Die Mehrzahl der Angriffsprogramme setzen auf nicht geschlossene Software-Sicherheitslücken. Laut Microsoft werden täglich durchschnittlich 22 Sicherheitslücken bekannt, pro Jahr kommen so über 8.000 Schwachstellen zusammen.

Der Handel mit Informationen über bestehende Schwachstellen in Betriebssystemen, Standard- oder Branchensoftware blüht indes. In speziellen Untergrund-Foren werden diese zu hohen Preise an potentielle Angreifer und Schadcode-Schreiber verkauft. Eine Investition, die sich für Cyber-Kriminelle auszahlt, denn 90 Prozent aller erfolgreichen Schadcode-Infektionen waren im vergangenem Jahr auf Software-Sicherheitslücken zurückzuführen (Palo Alto). Interessanterweise gab es für die Mehrzahl bereits zum Zeitpunkt des Angriffs ein entsprechendes Update des jeweiligen Herstellers

Doch was sind die Gründe für das Nicht-Schließen der Schwachstellen?

Aufgrund zunehmend heterogener Netzwerkstrukturen fehlt IT-Verantwortlichen oft der Überblick über die installierte Software und deren Update-Möglichkeiten. Verstärkt wird diese Problematik durch den Einsatz unterschiedlicher Geräte: PCs und mobile Devices und deren große Bandbreite an verschiedenen Betriebssystemversionen und Gerätehersteller-Software. Die mangelnde Bereitschaft zu regelmäßigen Software-Updates wird durch den Umfang der eingesetzten Software noch verstärkt: Auf einem durchschnittlichen Computer im Netzwerk einer Organisation sind 74 verschiedene Anwendungen installiert. Viele davon sind dabei nicht integraler Bestandteil des Betriebssystems, sondern stammen von Drittanbietern (69 Prozent).

Das wiederum bedeutet, dass die jeweiligen IT-Verantwortlichen mit 30 oder mehr verschiedenen Verfahren für Updates und Patches arbeiten müssen, um die eingesetzten Anwendungen immer auf dem neuesten Stand zu halten. Der Grundsatz „Never touch a running system“ ist nachvollziehbar, birgt aber unweigerlich ein immenses Risiko für die gesamte IT-Infrastruktur. Ein mangelndes Bewusstsein für die Wichtigkeit der Programm-Aktualisierungen spielt Onlinekriminellen geradewegs in die Hände und ermöglicht erfolgreiche Cyber-Attacken. Das Installieren von Patches und Updates ist daher ein entscheidender Baustein im IT-Security-Gerüst.

Weitere Lücken im System: Fehlendes Device-Management

Die Angriffe auf Unternehmen erfolgen nicht ausschließlich über das Internet. Nicht selten gelangt Spionagesoftware mit Hilfe infizierter USB-Sticks in das firmeninterne Netzwerk. Ermittlungsbehörden konnten in einzelnen Fällen von Betriebsspionage nachweisen, dass die Angreifer präparierte USB-Sticks auf Parkplätzen oder in Fahrstühlen von Unternehmen als „Fundsache“ innerhalb des Zielobjekts platzierten. Bei diesem Konzept setzen die Täter auf die Neugier des Finders, der diesen ohne Nachdenken in seinen Arbeitsplatz-PC steckt, um zu überprüfen, ob sich vielleicht interessante Daten darauf befinden.

Der installierte Schädling könnte, wie auch bei Angriffen über das Internet, nicht geschlossene Lücken in der installierten Software auszunutzen, um sich im Netzwerk zu verbreiten. Letztendlich könnten so auch Industrierechner erreicht werden, die nicht direkt mit dem Internet verbunden sind. Um Angriffe mit USB-Sticks zu vermeiden, sollten Unternehmen generell den Gebrauch privater Speichermedien in einer IT-Policy fixieren und Mitarbeiter für das Thema Datensicherheit und Cyber-Spionage sensibilisieren. Zusätzlichen Schutz schaffen Sicherheitslösungen mit integriertem Policy-Management, die den Gebrauch von USB-Speichermedien oder externen Festplatten technisch verhindern.

Gefahren von innen

Datendiebstahl erfolgt aber nicht nur durch externe Angreifer oder ist das Resultat des Befalls der IT-Infrastruktur durch Spionageprogramme. Unternehmen, die das Thema IT-Security ganzheitlich betrachten, müssen unweigerlich auch Konzepte zur Abwehr von Gefahren von innen definieren. Datendiebstahl und Datenmissbrauch sind die häufigsten Deliktarten in deutschen Großunternehmen – so das Ergebnis einer aktuellen KPMG-Studie zum Thema Wirtschaftskriminalität. 48 Prozent der Täter sind der Studie zur Folge Mitarbeiter aus den eigenen Reihen.

Die Absicherung der Firmendaten vor internem Datendiebstahl gilt es somit ebenso zu berücksichtigen. Unternehmer sind daher gut beraten, auch hier einheitliche und verbindliche IT-Policies zu bestimmen und ein Daten-, Berichtigungs-und Device-Management-System durch entsprechende IT-Lösungen umzusetzen.

Mobilgeräte im Griff mit Mobile Device Management

Smartphones und Tablets sind für viele Mitarbeiter in Unternehmen ein fester Bestandteil des Arbeitsalltages. Dabei bereiten die zunehmende Anzahl der Geräte und deren Einbindung in das Firmennetzwerk IT-Verantwortlichen in puncto Sicherheit oft Kopfzerbrechen. Mit dem G DATA Mobile Device Management binden Administratoren alle Android-Geräte als vollwertige Clients in die Security-Lösung ein. Egal ob es um die Absicherung vor gefährlichen Schädlingen, dem Passwortschutz für wichtige Apps und Kontakte oder die Konfiguration des Diebstahlschutzes geht, mit dem Management-Modul können IT-Verantwortliche die Sicherheit der Firmen-Mobilgeräte sicherstellen – so wird auch aus „Bring Your Own Device“ nicht „Bring Your Own Disaster“.

Bedienkomfort reduziert Kosten

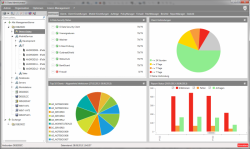

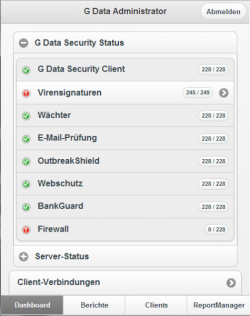

Sicherheitslösungen sollen die IT-Infrastruktur von Unternehmen effektiv schützen. Neben den eingesetzten Abwehrtechnologien, spielt hier die einfache Bedienung der eingesetzten Lösung eine nicht zu unterschätzende Rolle. Für eine umfassende und vor allem flexible Abwehrstrategie, ist es erforderlich, alle relevanten Informationen über den Sicherheitsstatus seines Netzwerkes zu erhalten. Welche Computer werden oft angegriffen - und sind bei allen PCs die Virensignaturen auf dem aktuellsten Stand? Bei G DATA Unternehmenslösungen haben Administratoren und IT-Verantwortliche dank des übersichtlichen Dashboards den Sicherheitsstatus ihres Netzwerkes und alle weiteren wichtigen Informationen jederzeit im Blick. Vorgänge wie Scan-Aufträge oder die Installation neuer Clients lassen sich mit der zentralen Management- Konsole einfach und schnell erledigen – das spart Aufwand und Zeit. Mit der Remotesteuerung G DATA MobileAdmin können IT-Verantwortliche zudem jederzeit und von jedem Ort aus auf die eingesetzte Netzwerklösung zugreifen, um beispielsweise den Sicherheitsstatus zu erfragen, die Firewall zu konfigurieren, Scan-Vorgänge zu initiieren oder Benutzer-Rechte zu verwalten.

Unterführende Unterlagen

Weitere Informationen erhalten Sie auf www.GDATA.de

und auf dem G DATA Themenportal www.germansicherheit.de